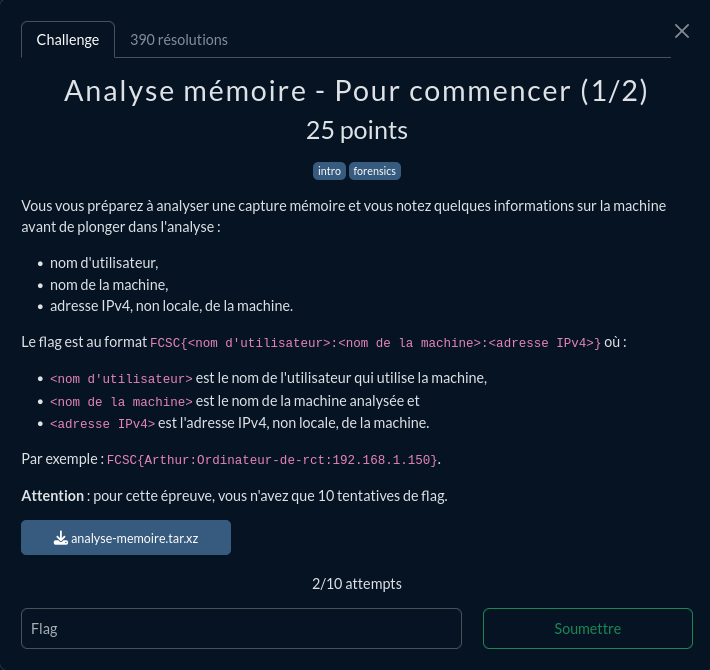

Partie 1/2

Pour ce challenge, on nous donne une capture mémoire analyse-mémoire.tar.xz.

Après décompression, on se retrouve avec un fichier analyse-memoire.dmp

On va utiliser volatility pour analyser le dump.

On sait que c'est un dump mémoire windows.

$ vol.py -f analyse-memoire.dmp windows.filescan.FileScan

Quand on regarde la sortie de cette commande qui liste tous les fichiers présents en mémoire, on peut retrouver ce que l'on nous demande, c'est-à-dire :

- le nom d'utilisateur :

userfcsc-10 - le nom de la machine :

DESKTOP-JV996VQ

Pour l'adresse de la machine, on va regarder la liste des connexions au moment où la capture a été faite :

$ vol.py -f analyse-memoire.dmp windows.netstat.NetStat

On a l'info qui nous manque, c'est-à-dire l'adresse IP de la machine : 10.0.2.15

Flag :

FCSC{userfcsc-10:DESKTOP-JV996VQ:10.0.2.15}

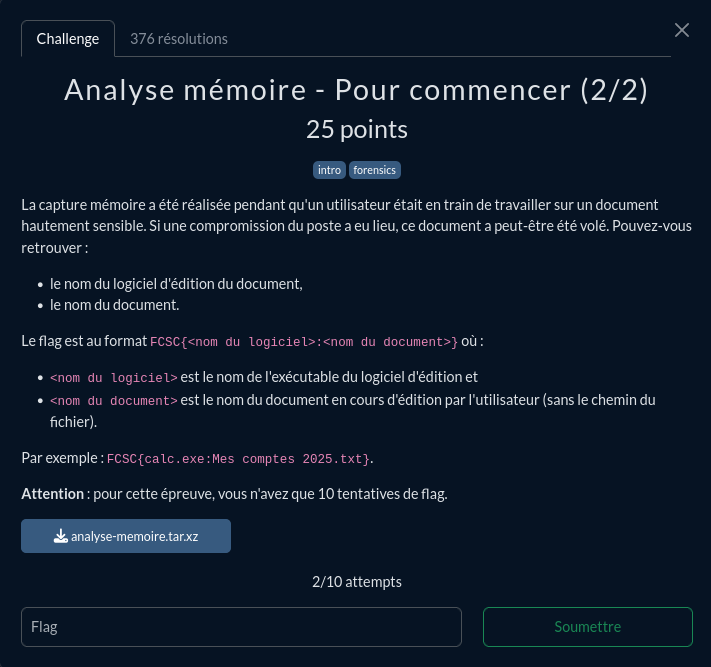

Partie 2/2

Dans la partie 2, toujours avec le même dump mémoire, on va chercher le nom du logiciel et le nom du document en question.

On va aussi utiliser volatility3 pour ça.

On va regarder dans la liste des fichiers le nom du document :

$ vol.py -f analyse-memoire.dmp windows.filescan.FileScan

On trouve ceci :

0xa50a278581a0 \Users\userfcsc-10\AppData\Roaming\LibreOffice\4\user\backup\[SECRET-SF][TLP-RED]Plan FCSC 2026.odt.bak 216

0xa50a2a42abe0 \Users\userfcsc-10\Desktop\[SECRET-SF][TLP-RED]Plan FCSC 2026.odt 216

0xa50a2a42b860 \Users\userfcsc-10\Desktop\.~lock.[SECRET-SF][TLP-RED]Plan FCSC 2026.odt# 216

Le nom du fichier c'est donc [SECRET-SF][TLP-RED]Plan FCSC 2026.odt

On voit ici que le logiciel utilisé est LibreOffice. En cherchant sur internet, on trouve que le nom du precessus de libreoffice est soffice.exe

Flag :

FCSC{soffice.exe:[SECRET-SF][TLP-RED]Plan FCSC 2026.odt}