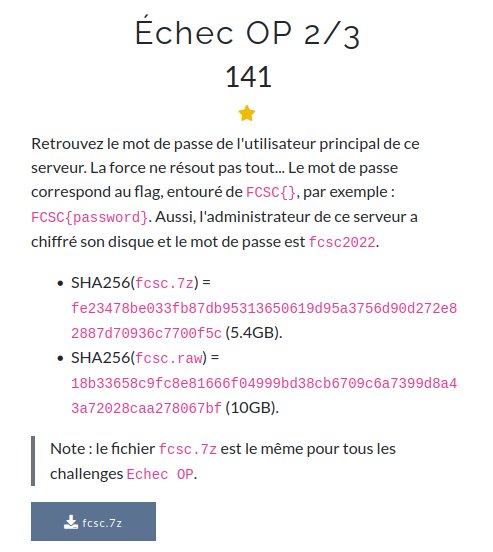

Ce challenge est la suite de Echec OP 1/3

Présentation

Nous avons accès à ce fichier qui contient un .raw qui est une image disque.

Nous allons donc tenter de trouver le mot de passe de l'utilisateur principal.

Edit, nous avons déjà monté le disque dans le précédent article.

┌──(root㉿tyrell)-[/home/…/echecoop/mount/var/log]

└─# ls

alternatives.log btmp dist-upgrade dmesg.1.gz dmesg.4.gz kern.log nginx ubuntu-advantage.log vmware-network.1.log vmware-network.4.log vmware-network.log vmware-vmsvc-root.3.log wtmp

apt cloud-init.log dmesg dmesg.2.gz dpkg.log landscape private ubuntu-advantage-timer.log vmware-network.2.log vmware-network.5.log vmware-vmsvc-root.1.log vmware-vmsvc-root.log

bootstrap.log cloud-init-output.log dmesg.0 dmesg.3.gz fail2ban.log lastlog syslog unattended-upgrades vmware-network.3.log vmware-network.6.log vmware-vmsvc-root.2.log vmware-vmtoolsd-root.log

┌──(root㉿tyrell)-[/home/…/echecoop/mount/var/log]

└─# rgrep "password" *

bootstrap.log:Shadow passwords are now on.

cloud-init.log:2022-03-27 21:28:34,507 - stages.py[DEBUG]: Running module set-passwords (<module 'cloudinit.config.cc_set_passwords' from '/usr/lib/python3/dist-packages/cloudinit/config/cc_set_passwords.py'>) with frequency once-per-instance

cloud-init.log:2022-03-27 21:28:34,507 - handlers.py[DEBUG]: start: modules-config/config-set-passwords: running config-set-passwords with frequency once-per-instance

cloud-init.log:2022-03-27 21:28:34,507 - helpers.py[DEBUG]: config-set-passwords already ran (freq=once-per-instance)

cloud-init.log:2022-03-27 21:28:34,507 - handlers.py[DEBUG]: finish: modules-config/config-set-passwords: SUCCESS: config-set-passwords previously ran

Nous regardons si nous trouvons notre bonheur dans les logs... Mais rien.

┌──(root㉿tyrell)-[/home/…/echecoop/mount/var/log]

└─# cd ../../home/obob

┌──(root㉿tyrell)-[/home/…/echecoop/mount/home/obob]

└─# ls -lah

total 36K

drwxr-xr-x 6 kali kali 4,0K 27 mars 23:36 .

drwxr-xr-x 3 root root 4,0K 27 mars 05:49 ..

-rw------- 1 kali kali 146 27 mars 23:51 .bash_history

-rw-r--r-- 1 kali kali 3,7K 25 févr. 2020 .bashrc

drwx------ 2 kali kali 4,0K 27 mars 05:51 .cache

drwx------ 3 kali kali 4,0K 27 mars 23:35 .config

drwxrwxr-x 3 kali kali 4,0K 27 mars 06:22 pkpas

-rw-r--r-- 1 kali kali 807 25 févr. 2020 .profile

drwx------ 2 kali kali 4,0K 27 mars 05:49 .ssh

-rw-r--r-- 1 kali kali 0 27 mars 05:53 .sudo_as_admin_successful

┌──(root㉿tyrell)-[/home/…/echecoop/mount/home/obob]

└─# cat .bash_history

exit

w

ls

perfect opsec

sudo -su -

sudo su -

exit

cd pkpas/

ls

cd big-list-of-naughty-strings/

git pull

git status

git log

cd

ls

w

exit

shutdown

Dans le $HOME utilisateur, nous regardons dans l'historique des commandes pour voir si, par mégarde, l'utilisateur aurait laissé une trace de son mot de passe.... Mais rien non plus.

Regardons dans le repertoire /root s'il y a un fichier .bash_history aussi

┌──(root㉿tyrell)-[/home/…/Challenges/forensic/echecoop/mount]

└─# cd root

┌──(root㉿tyrell)-[/home/…/forensic/echecoop/mount/root]

└─# ls -lah

total 28K

drwx------ 4 root root 4,0K 27 mars 06:14 .

drwxr-xr-x 19 root root 4,0K 27 mars 05:47 ..

-rw------- 1 root root 46 27 mars 23:39 .bash_history

-rw-r--r-- 1 root root 3,1K 5 déc. 2019 .bashrc

-rw-r--r-- 1 root root 161 5 déc. 2019 .profile

drwx------ 3 root root 4,0K 27 mars 05:49 snap

drwx------ 2 root root 4,0K 27 mars 05:49 .ssh

┌──(root㉿tyrell)-[/home/…/forensic/echecoop/mount/root]

└─# cat .bash_history

exit

passwd obob

CZSITvQm2MBT+n1nxgghCJ

exit

BINGO !

L'utilisateur a dû se louper et le mot de passe aparait en clair dans le .bash_history de root

Flag :

FCSC{CZSITvQm2MBT+n1nxgghCJ}